Ako sa z populárneho pluginu pre webstránky stala vážna bezpečnostná hrozba

- Vytvorenie webovej stránky je dnes pre drvivú väčšinu ľudí len vecou skombinovania niekoľkých hotových komponentov.

- Vytvorenie webovej stránky je dnes pre drvivú väčšinu ľudí len vecou skombinovania niekoľkých hotových komponentov.

Ak si chceš vytvoriť napríklad internetový obchod môžeš jednoducho skĺbiť WordPress a Shopify. Existuje nepreberné množstvo cenovo dostupných pluginov a nástrojov, ktoré ti umožnia premeniť jednoduchý blog na plne vybavenú sociálnu sieť.

foto: entrepreneur.com

Ale s týmto prístupom prichádza aj veľký problém. Kedykoľvek používaš niečí kód, tomu človeku v podstate plne veríš, že vie, čo robí. Vždy je tu možnosť, že niektorý plugin alebo nástroj, ktorý používaš má vážnu chybu zabezpečenia. To bol prípad populárneho HTML Comment Box pluginu, ktorý používajú asi dva milióny blogov a webových stránok.

Karim Rahal, brilantný 14-ročný bezpečnostný výskumník a etický hacker z Libanonu v plugine objavil XSS (cross-site scripting) zraniteľnosť. Než sa pozrieme na to, ako to urobil, je asi vhodné vysvetliť, čo je to XSS.

foto: twitter @KarimPwnz

Mnohé webové stránky ti umožnia nahrať svoj vlastný textový obsah. Môže to byť čokoľvek – od zápisu do knihy návštev, po komentár k blogu. Ale čo keby bol text, ktorý pridáš vlastne kusom škodlivého kódu, ktorý sa uloží a spustí každému, kto od tej chvíle navštívi danú stránku? Tomu sa hovorí XSS. Väčšina webových vývojárov vie, ako ho filtrovať. Problém je, že existuje celá plejáda spôsobov, ako vykonať XSS útok tak, že prekĺzne okolo akýchkoľvek filtrov.

Tak bol Karim schopný napadnúť HTML Comment Box plugin. Vložil malý JavaScript v rámci obrázkového tagu, a potom ho ukryl pomocou Extraneous open brackets. Túto techniku sa naučil od svojho kamaráta, tiež bezpečnostného výskumníka Ibrama Marzouka, ktorý objavil podobnú chybu zabezpečenia v PasteCoin o niekoľko mesiacov skôr.

foto: thenextweb.com

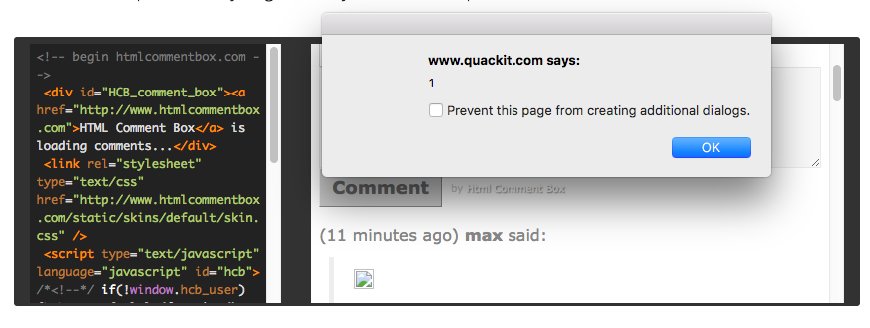

„<< >> Img src = x onerror = alert (1); // >>

Takto vyzerá kód, ktorý použil. Kód v skutočnosti veľa nerobí. Keď sa spustí, len núti prehliadač vytvoriť pop-up upozornenie, ktoré vypíše „1“. Ale aj takto malý kúsok kódu bol schopný obísť všetky XSS ochrany, ktoré vývojári vytvorili. V zlých rukách by mohol byť použitý na šírenie škodlivého softvéru, a to buď cez drive-by download útoky, alebo presmerovaním ľudí na škodlivé webové stránky.

Dostať sa do kontaktu s vývojármi však bolo ťažšie, než Karim očakával. Ale švédsky bezpečnostný gigant Detectify Labs, s ktorým má Karim kladný vzťah bol schopný pomôcť.

Karim vysvetľuje: „Asi pred dvoma mesiacmi som bol pozvaný na Detectify Crowdsource program, kde hackeri prispievajú objavenými zraniteľnosťami a na oplátku dostanú zaplatené. Prostredníctvom programu Detectify Crowdsource som ohlásil chybu HTML Comment Boxu, pretože som nebol schopný nájsť kontaktné informácie na vývojárov. Detectify Labs boli nakoniec schopní kontaktovať ich.“

foto: digitaltrends.com

Vývojári HTML Comment Boxu boli veľmi prekvapení, že ich drahocenný plugin hackol stredoškolák. Karim im zraniteľnosť predstavil 30. novembra 2016 a 1. decembra vývojári vytvorili a vydali opravu.

Karim má celkom silnú radu pre každého, kto používa nejakú formu CMS systému. “Ak chcete byť plne v bezpečí, potom by ste nemali používať externé pluginy. Ak je to nevyhnutné, mali by ste mať povolené automatické aktualizácie.”

Takže pozor pri spoliehaní sa na kód od iných ľudí.

foto: novaloca.com

zdroj: thenextweb.com, zdroj titulnej fotografie: novaloca.com